PENTEST et SENSIBILISATION

Atténuer vos risques

Sensibilisez vos équipes

Renforcez votre Système d’Information

Grâce à un Hacker Ethique, vous mettez toutes vos chances de votre côté pour atténuer les risques d’une cyberattaque. Les tests d’intrusion de vos applications couplés à une vraie sensibilisation à la cybersécurité de vos collaborateurs sont des atouts majeurs pour vous protéger des impacts d’une cyberattaque.

COMMENT ?

CADRAGE

Le cadrage de la mission définit les objectifs à atteindre, le périmètre à attaquer, la méthode, le planning et les pré-requis.

En savoir plusAPPROCHES

3 approches différentes sont possibles : Boîte noire, boîte grise ou boîte blanche, représentant la posture de l’attaquant.

En savoir plusPENTEST WEB

Le test d’intrusion (ou pentest) permet de vérifier si une application est SECURISEE ou VULNERABLE dans un temps défini.

En savoir plusCADRER la MISSION

La qualification de la mission est primordiale. Cette étape doit définir sans ambiguité le périmètre à attaquer avec toutes ses contraintes opérationnelles. Elle est scellée par un contrat avant le démarrage des tests d’intrusion.

DEFINIR LE PERIMETRE

Enjeux de l’entreprise. Définition du périmètre. Choix de l’approche. Mode de communication. Format de restitution.

DECOUVRIRPLANNING et BUDGET

Dates démarrage et restitution. Choix du temps imparti pour réaliser les attaques avec les contraintes opérationnelles. Budget prévisionnel.

DECOUVRIRPREREQUIS

Le document de cadrage signé. L’identification des parties prenantes. La liste des informations techniques selon le choix de l’approche.

DECOUVRIRLES APPROCHES

Se mettre dans

la peau d’un attaquant pour mieux se protéger

Il existe 3 types d’approches différentes pour simuler l’attitude d’un attaquant : L’approche boite noire représente un attaquant externe, l’approche boite grise s’apparente à un attaquant interne et l’approche boite blanche dispose de toutes les informations pour un audit en profondeur pour renforcer votre sécurité.

DECOUVRIR

LES PHASES du PENTEST WEB

L’Objectif des tests d’intrusion est d’améliorer votre application web pour la rendre plus robuste et résistante aux attaques, en détectant le maximun de vulnérablités selon le processus suivant :

Reconnaissance

Recherche des informations sur sa cible (société, employés, activités, actualités…). Collecte d’information publique, recherche de vulnérabilités.

Voir la méthode

Préparation

Définition et préparation des outils nécessaires pour la compromission : campagne de phishing, préparation de code d’exploitation.

Voir la méthode

Tests d’intrusion

Déploiement des attaques avec les outils et vecteurs d’infection. Exploitation des failles et compromission pour apporter des preuves (POC).

Voir la méthode

Restitution

Rédaction du rapport détaillé des attaques réalisées avec indicateurs de vulnérabilité, niveau de risques, recommandations, et synthèse

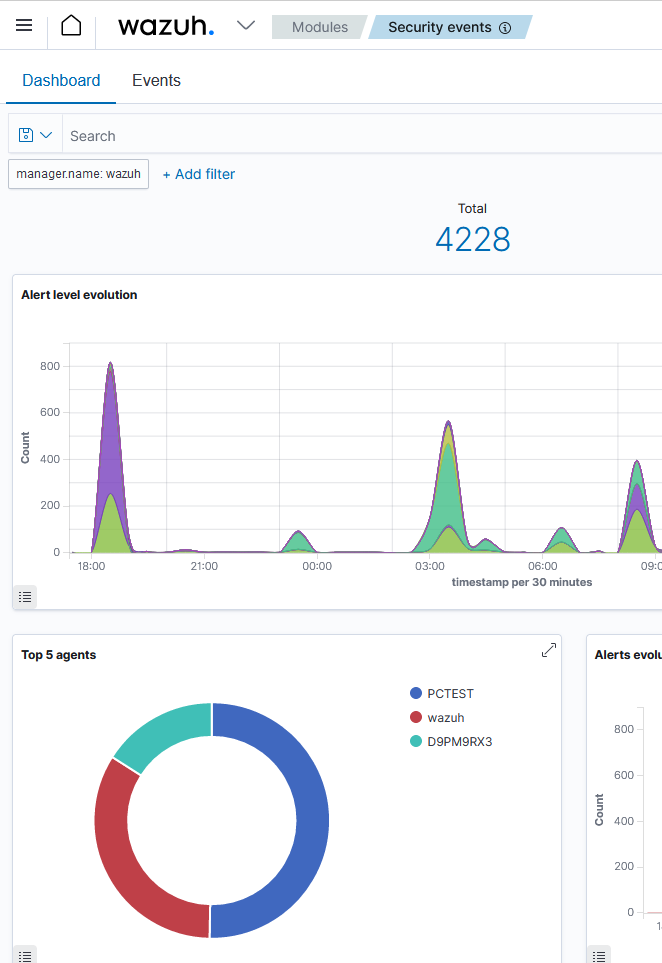

Voir la méthodePROTEGEZ-VOUS avec WAZUH

Un véritable outil de cybersécurité

Gratuit et mondialement utilisé

hacoeur éthique s’est spécialisé dans un outil de protection et de réponse aux attaques, connu modialement et complètement gratuit. Laissez-vous guider et convaincre de ce choix !

DECOUVREZ WAZUHINCIDENT DE SECURITE INFORMATIQUE

Faites-vous Assister avec Intervention sur site pour une remédiation après un incident de sécurité

Vous avez été attaqué ? Vos données sont cryptées, exfiltrées ? Vous avez été victime d’un faux RIB, d’un mail de phishing ? Votre site web n’est plus opérationnel ? … Face à l’ensemble de ces menaces, ne restez pas seul pour remonter votre système d’information et votre activité.

Attaques et Vulnérabilités

Indicateurs extraits des enquêtes récentes d’organismes reconnus (ANSSI, INSEE, CABINETS, EDITEURS,…)

d’entreprises ont subi

une tentative d’attaque sur

les 12 derniers mois

des attaques sont dues à des négligences ou erreurs

de configuation

d’un salarié ou admin

des Entreprises payant

la rançon perdent

leurs données

Team HaCoeur Ethique

Notre équipe est composée d’experts techniques et commerciales

Florence

Hacker Ethique

Ancienne DSI d’un groupe travaillant pour un Opérateur d’Importance Vitale, Florence comprendra les contraintes opérationnelles à la mise en oeuvre de vos protections cybersécurité.

En savoir plus

Philippe

Directeur commercial

Directeur commercial de grands groupes B to C et gérant de PME, Philippe saura définir avec vous vos objectifs essentiels en matière de cybersécurité pour préserver votre entreprise des cyberattaques potentielles.

En savoir plus

Jules

Ingénieur Cybersécurité

Fort d’expériences en matière de cybersécurité pour le compte de très grands groupes, Jules est rompu aux techniques de hacking selon des méthodes vertueuses et processées.

En savoir plusContact et Demande de DEVIS

Nous restons à votre disposition pour de plus amples informations ou demande de devis ou d’assistance.

Ne donnez JAMAIS d’informations confidentielles dans ce formulaire, nous echangerons en toute sécurité après un premier contact établi.